MySQL建表时报错“#1071 - Specified key was too long; max key length is 1000 bytes”

复制一个表到另外一个主机,同时改为MyISAM引擎,没想到创建表时报错了:#1071 - Specified key was too long; max key length is 1000 bytes 建表sql类...

复制一个表到另外一个主机,同时改为MyISAM引擎,没想到创建表时报错了:#1071 - Specified key was too long; max key length is 1000 bytes 建表sql类...

SpringBoot应用连接MySQL5.7,启动报错:org.hibernate.exception.JDBCConnectionException: Unable to open JDBC Connection ...

Typecho默认是不支持多个浏览器同时登录同一个用户的,你在电脑浏览器上登录了一个用户,接着在手机上登录该用户,回到电脑一看,该用户已退出登录;然后我在电脑上再次登录,回到手机一看,该用户已退出。这样反反复复登录让...

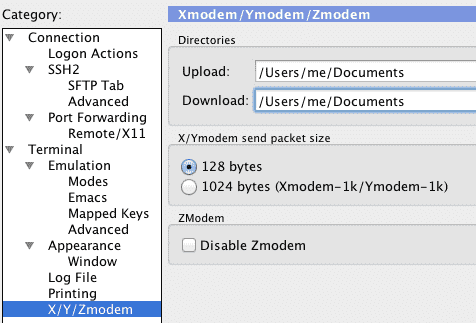

使用VPS时,需要经常将本地的文件上传到VPS服务器或者从VPS服务器下载文件到本地,可以使用FTP、SCP、SFTP等多种传输方式,我觉得最简单直接的还是rz/sz命令,这个属于Zmodem协议,SecureCRT...

我安装一个购物比价的Chrome插件,在 chrome 网上应用店点击“添加至Chrome”出现错误此项内容已下载并添加到 Chrome 中。如果是英文版本,对应的报错信息为This item is already ...