CentOS使用rz/sz命令上传下载文件

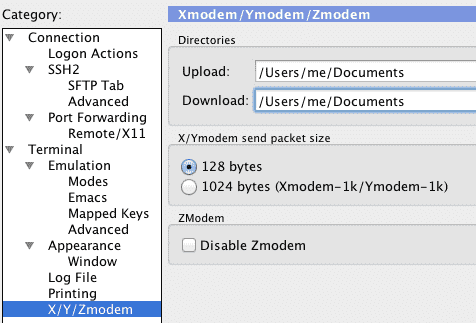

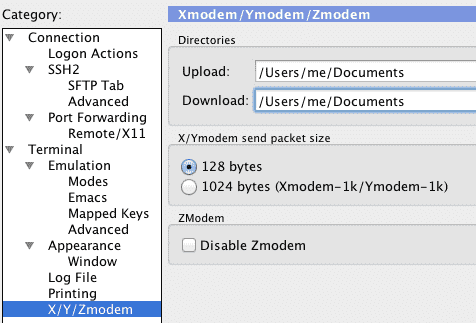

使用VPS时,需要经常将本地的文件上传到VPS服务器或者从VPS服务器下载文件到本地,可以使用FTP、SCP、SFTP等多种传输方式,我觉得最简单直接的还是rz/sz命令,这个属于Zmodem协...

使用VPS时,需要经常将本地的文件上传到VPS服务器或者从VPS服务器下载文件到本地,可以使用FTP、SCP、SFTP等多种传输方式,我觉得最简单直接的还是rz/sz命令,这个属于Zmodem协...

宝塔面板有两种方式可以屏蔽IP。通过宝塔修改iptables屏蔽IP在宝塔后台,点击安全,在“端口控制”右边的下拉菜单中选择“屏蔽IP”,输入要屏蔽的IP段,点击屏蔽就可以了。这个屏蔽功能其实是...

在Mac电脑将网站代码上传到VPS时,发现代码目录里有很多.DS_Store文件,有洁癖的都想把.DS_Store清理干净,.DS_Store文件不仅占用空间,放到VPS上还可能存在泄露文件目录...

输出每一行的最后几个字符, 可以借助于awk,以及substr函数,awk没有分隔符时$0表示每一行cat test.txt |awk '{print substr($0,length($0)...

宝塔面板5.9安装的Tomcat8的版本默认为8.5.12,可以升级为Tomcat8.5.37。升级之前先运行service tomcat stop关闭运行中的tomcat,将/www/serv...